来源:小编 更新:2025-07-21 07:07:31

用手机看

你有没有想过,在网络世界里,有些神秘的工具就像隐形的黑客,悄无声息地潜入后台系统,进行着各种不可告人的勾当?今天,就让我带你一探究竟,揭开这些入侵后台系统工具的神秘面纱!

你知道吗,这些入侵后台系统的工具,其实就像是一把双刃剑。它们最初是为了帮助网络管理员检测系统漏洞、修复安全缺陷而诞生的。随着时间的推移,一些不法分子开始利用这些工具,进行非法侵入、窃取信息、破坏系统等恶意行为。

据《网络安全法》统计,我国每年因网络攻击导致的损失高达数百亿元。而这些损失,很大程度上就是由这些入侵后台系统工具造成的。那么,这些工具究竟是如何潜入系统的呢?

首先,让我们来看看入侵工具的类型。根据其功能和攻击方式,大致可以分为以下几类:

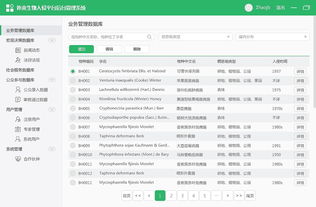

1. 漏洞扫描工具:这类工具可以自动扫描目标系统中的安全漏洞,然后利用这些漏洞进行攻击。比如,著名的“SQL注入”攻击,就是利用漏洞扫描工具发现数据库漏洞后进行的。

2. 木马病毒:木马病毒是一种隐藏在正常程序中的恶意代码,一旦运行,就会悄无声息地控制目标系统。近年来,随着移动设备的普及,手机木马病毒也成为了入侵后台系统的重要手段。

3. 社会工程学工具:这类工具主要利用人们的心理弱点,通过欺骗、诱导等方式获取敏感信息。比如,一些钓鱼网站就是利用社会工程学工具,诱骗用户输入账号密码,从而入侵后台系统。

4. 暴力破解工具:这类工具通过尝试各种密码组合,试图破解目标系统的登录密码。虽然成功率不高,但一旦成功,后果不堪设想。

那么,这些入侵工具是如何攻击后台系统的呢?以下是一个典型的攻击过程:

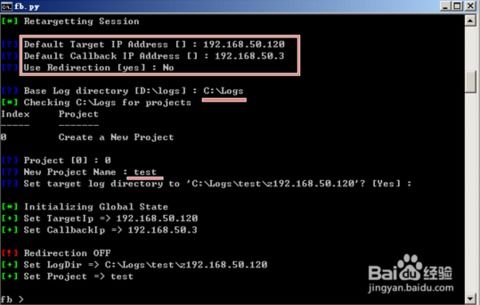

1. 信息收集:攻击者首先会通过各种途径收集目标系统的信息,包括IP地址、操作系统版本、网络拓扑等。

2. 漏洞扫描:利用漏洞扫描工具,攻击者会寻找目标系统中的安全漏洞。

3. 攻击实施:一旦发现漏洞,攻击者就会利用相应的入侵工具进行攻击。比如,通过SQL注入漏洞获取数据库权限,或者通过木马病毒控制目标系统。

4. 信息窃取:攻击者会窃取目标系统中的敏感信息,如用户数据、财务数据等。

5. 破坏系统:在一些情况下,攻击者还会对目标系统进行破坏,如删除文件、修改配置等。

面对这些入侵后台系统工具的攻击,我们该如何防范呢?

1. 加强安全意识:提高自身对网络安全问题的认识,不轻易点击不明链接、下载不明软件。

2. 定期更新系统:及时更新操作系统和软件,修复已知漏洞。

3. 使用安全防护软件:安装防火墙、杀毒软件等安全防护工具,防止恶意攻击。

入侵后台系统工具就像是一把双刃剑,既能造福人类,也能带来灾难。只有提高警惕,加强防范,才能在网络世界中守护好自己的家园。